Agent Zabbix sur pfSense

Installation d’un agent Zabbix sur pfSense, et chiffrement via PSK.

Aujourd’hui nous allons donc voir comment monitorer l’état d’un routeur/pare-feux pfSense via Zabbix, au travers de l’installation d’un agent. Ce dernier chiffrera sa connexion avec le manager au moyen d’une PSK. Sans plus attendre, allons-y !

J’avais déjà fait un article sur l’installation de Zabbix et le monitoring d’un PC Windows via agent ainsi que d’une machine Linux via SNMP (ici pour les plus curieux), ici nous allons revoir un peu de tout ça en voyant comment monitorer un pfSense via le package Zabbix et comment chiffrer la communication entre l’équipement et le serveur au moyen d’une pre-shared key, rien d’incroyable mais peu de tutoriels semblent disponibles sur l’Internet francophone, donc autant apporte ma pierre à l’édifice !

I) Présentation du lab

Rien de nouveau ici aussi, nous aurons donc :

- Notre pfSense-lab en 192.168.1.220/24 pour le WAN, et 192.168.10.1/24 pour le LAN ;

- Notre zabbix-lab en 192.168.10.100/24 ;

Je ne vais de facto par revenir sur l’installation de Zabbix elle-même, étant donné qu’un précédent article en parle déjà. Ici sachez simplement que je suis parti sur la dernière version LTS en date, c’est-à-dire la 5.0.

II) Création de l’hôte côté Zabbix

Bien, la première étape est donc de se rendre dans la partie Configuration, puis Hosts et de cliquer sur Create host :

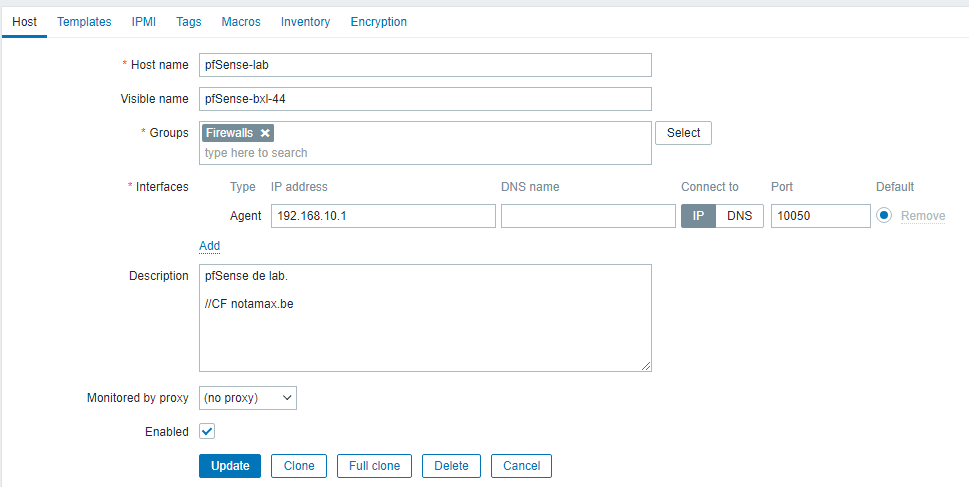

Ici on renseigne les informations de manière classique, on choisi simplement l’interface Agent en renseignant l’IP ou le nom DNS de notre pfSense, et on peut se rendre sur l’onglet Encryption :

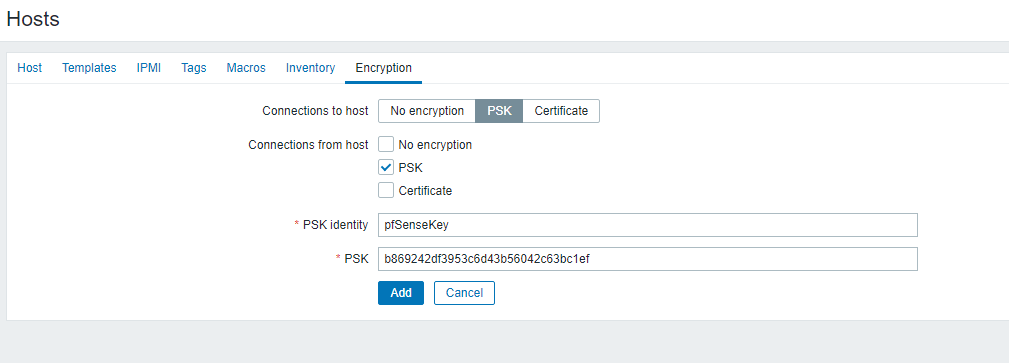

Ici nous choisissons le type de connexion à l’hôte: sans chiffrement, chiffrement via une clé pré-partagée (PSK), ou bien via certificat. Ici nous sélectionnons-donc PSK et nous renseigne un nom pour cette clé (pfSenseKey ici, mais qu’importe le nom) et nous renseignons une clé de 32 caractères.

Si vous avez OpenSSL d’installé sur votre machine de travail, vous pouvez réaliser cette commande pour obtenir une clé aléatoire :

openssl rand -hex 32Une fois fait, on peut valider la création de notre hôte !

Désormais, nous pouvons passer à la partie pfSense.

III) Installation de l’agent côté pfSense et configuration

Ici rien de très compliqué non plus, en premier lieu nous nous rendons dans System, Package Manager puis Available Packages et l’on installe le bon paquet (attention, si vous utilisez Zabbix Server 5.0, l’agent en, version 4.0 ne fonctionnera pas par exemple) :

Une fois le package installé, allons dans la partie Services puis Zabbix agent 5.0 :

On active le service, puis on renseigne l’adresse IP/FQDN de notre serveur Zabbix, l’hostname de notre pfSense, l’IP sur laquelle l’agent zabbix doit écouter, et nous pouvons laisser les autres valeurs par défaut.

Ensuite nous passons à la partie chiffrement, ici comme c’est identique à la partie Zabbix: on choisi le chiffrement PSK, et on renseigne la même clé et le même nom.

Une fois fait, il suffit de patienter quelques secondes et votre pfSense apparaîtra bel et bien sur Zabbix !

Libre à vous désormais d’affiner votre template, par défaut celle de FreeBSD convient assez bien, et permet de récupérer d’ores et déjà bon nombres d’informations (CPU, RAM, interfaces réseaux…) :

Cet article est à présent terminé, je n’ai plus qu’à vous souhaiter une bonne journée/soirée ! D’autres articles arriveront très vite (‘impression de dire ça depuis des mois…?) mais cette-fois le déménagement touche vraiment à sa fin, je peux doucement mais sûrement débloquer un peu de temps pour le blog !

Laisser un commentaire