Packetfence, découverte & installation

Découverte d’un NAC OpenSource.

Aujourd’hui un petit article qui parlera de l’installation de PacketFence, un NAC OpenSource et gratuit permettant d’augmenter grandement la sécurité de son réseau ! Comme d’habitude, nous verrons ensemble ce qu’est un NAC, son utilité, et nous décrirons rapidement l’outil, puis nous passerons à son installation.

Sans plus attendre, allons-y !

I) NAC, NUC… kézako ?

Un NAC, pour Network Access Control, est un élément réseau regroupant diverses fonctionnalités permettant de protéger l’accès à son réseau, que ce soit filaire ou wi-fi. A la différence d’un serveur Radius unique par exemple, il permet d’aller plus loin en permettant du profiling notamment (voir plus), de sorte que :

- Si l’OS de la machine est de type X, la placer dans le VLAN X ;

- Si la base virale de la machine est dépassée, la placer dans le VLAN Y ;

- L’on peut vérifier en temps réel les différentes machines autorisées ou non sur chaque portion de réseau ;

- L’on peut créer un portail captif avec authentification par SMS, OpenLDAP, ActiveDirectory, et plus encore ;

- Si la machine n’a pas le couple MAC Adress/Certificat TLS requis, celle-ci est bloquée ou placer dans un VLAN X (assignation dynamique de VLANs, comme pour RADIUS) ;

- L’on peut l’utiliser en tant qu’IDS, voir le coupler avec un IPS en lui faisant remonter divers logs ;

- . . .

A ne pas confondre avec un NUC donc, qui n’est rien d’autre qu’un PC small-factor de chez Intel.

II) PacketFence, le NAC OpenSource

PacketFence est un des NAC OpenSource les plus utilisés. Il est très souvent mis à jour, fiable, et stable (sorti aux alentours de 2009) et regorge de fonctionnalités et ait doté d’un grand support de fabricants (Ubiquiti, Cisco, HP, et plus encore). Il permet d’être utilisé comme serveur RADIUS, comme IDS, comme Portail Captif, et beaucoup d’autres services encore…

III) Installation

Concernant l’installation, trois choix majeurs s’offrent à vous :

- Vous pouvez utiliser le template OVF fourni directement ;

- Vous pouvez installer PacketFence directement sur une Debian/RedHat ;

- Vous pouvez utiliser l’ISO Debian qui va se charger de tout vous installer ;

J’ai personnellement opté pour la troisième solution, donc allons-y !

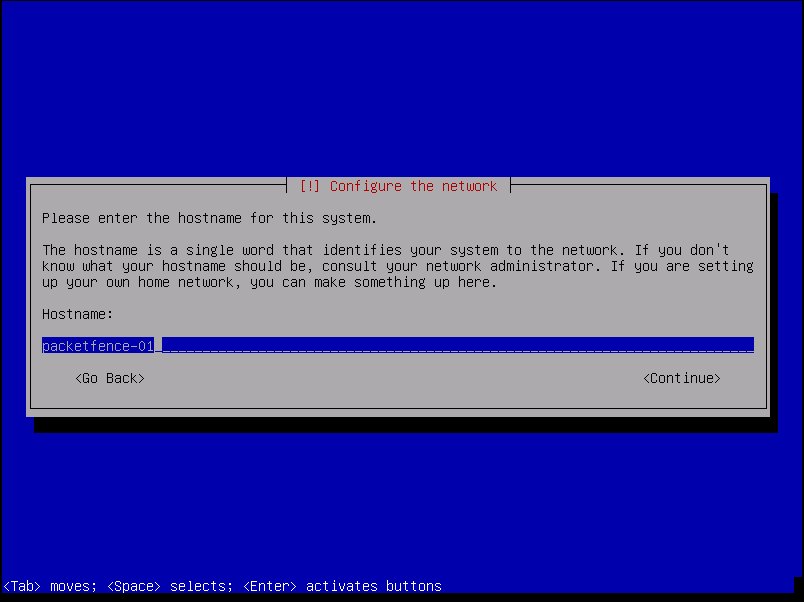

Après avoir booté sur l’ISO, on peut démarrer l’installateur qui se charge illico d’installer les différentes dépendances, et en quelques secondes on nous demande de renseigner le nom d’hôte de notre VM :

On renseigne ce que l’on souhaite, et ensuite on renseigne notre domaine.

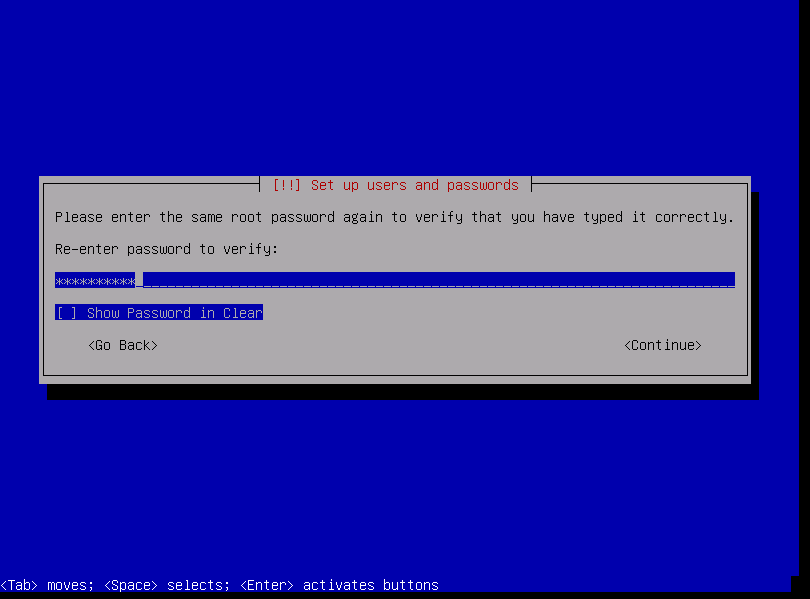

On renseigne ensuite le mot de passe root, et ici attention car comme vous l’aurez sûrement remarqué en tapant le hostname, le clavier par défaut est en qwerty !

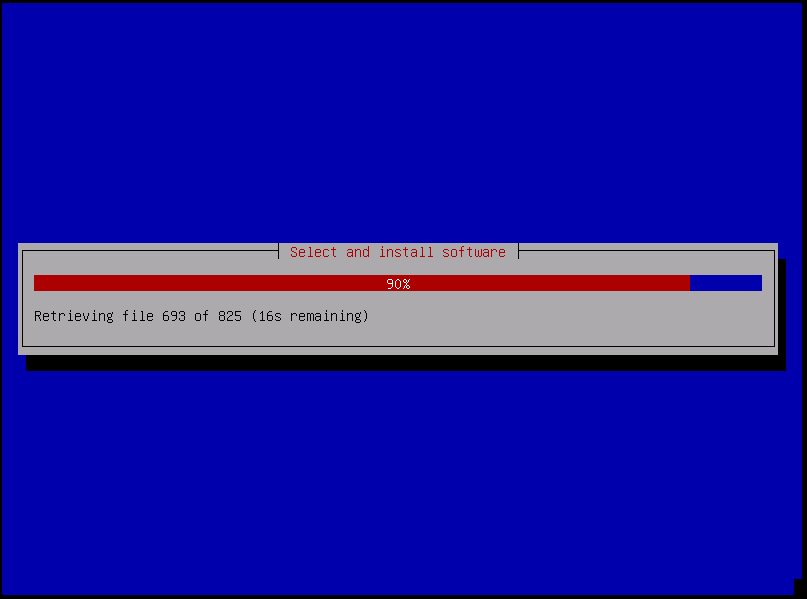

Et c’est tout ! L’installation se termine tranquillement d’elle-même :

Une fois l’installation terminée, vos différentes interfaces sont en théorie en DHCP, ici j’en ai deux, une qui servira de management, et l’autre pour tout ce qui est services. Le root login est disponible par défaut en SSH (à modifier avant mise en production !), mais cela nous permet de rapidement setup une IP statique. Nous aurons donc ceci :

- Management : 192.168.0.100/24 ;

- Services : 192.168.10.50/24 ;

En nous rendant donc sur notre interface de management, sur le port 1443 nous obtenons notre interface web :

Comme on peut le voir ici, l’interface de management sera eth0, on peut éventuellement cliquer sur le wizard Détecter l’interface Management, et éventuellement d’ores et déjà configurer notre seconde interface mais je préfère réaliser cela une fois la configuration initiale terminée, histoire d’éviter d’éventuels soucis.

On clique donc sur Étape suivante !

Ici on re-renseigne le domaine ainsi que le nom d’hôte de la machine, puis le fuseau horaire, on peut éventuellement utiliser le service tracking-config qui –à première vue– permet de garder une trace des changements effectués sur la configuration, puis on peut configurer tout ce qui est SMTP pour l’envoi de mail, et enfin renseigner un mot de passe administrateur. Concernant la partie base de données, les mots de passe sont générés aléatoirement.

Une fois validé, et après avoir bien sauvegardé les passwords par défaut, on peut éventuellement renseigner un proxy ainsi qu’une clé d’API :

Et heureuse surprise pour ceux qui n’ont pas sauvegardé le password par défaut (on vous voit), on a droit à un petit résumé avec les mots de passes utilisés :

On clique ensuite sur Démarrer PacketFence, et le tour est joué !

Et tadaaaa, après s’être connecté sur notre jolie interface web, on peut commencer à s’amuser !

Et c’est ici que ça devient intéressant ! Place au RADIUS, aux VLANs, aux scans IDS et plus encore !

Sauf que nous en resterons là pour le moment… j’ai de nouveau une période assez (sur)chargée ces derniers temps, preuve en est avec mon dernier article datant d’un mois, mais sachez que plusieurs articles sur PacketFence arrivent, c’est promis ! :p

Sur ce, j’espère au minimum avoir su attisé votre curiosité pour ce soft qui s’annonce vraiment pratique, et au mieux vous avoir aidé pour son installation, même si celle-ci n’est clairement pas des plus complexes.

Une bonne journée/soirée à vous !

18 commentaires