Proxmox v6 : authentification via Active Directory

Encore et toujours du Proxmox. Aujourd’hui, nous allons relier notre cluster à un Active Directory sous Windows Server 2019 !

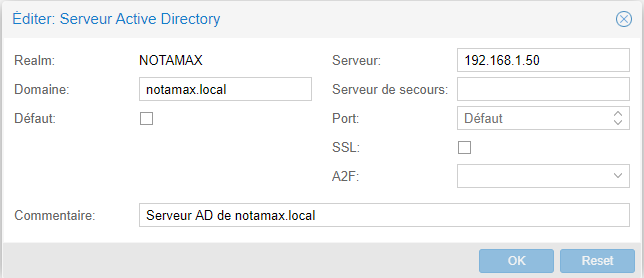

Bien, nous allons donc reprendre notre fameux cluster des articles précédents, bien que cette manipulation fonctionne avec un seul noeud bien entendu. A ce stade, vous avez aussi un Active Directory créé et configuré. Ici l’adresse de mon serveur sera 192.168.1.50/24.

On remplit donc les champs de manière classique, pour la valeur realm il s’agit du nom NetBIOS du domaine.

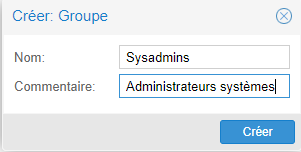

Une fois fait on créer un groupe d’utilisateurs sur notre cluster Proxmox :

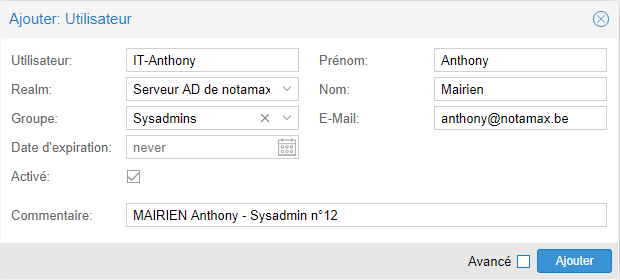

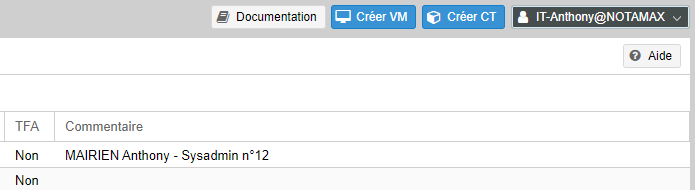

On créer ensuite un utilisateur, avec nom, prénom, commentaire… bref le classique :

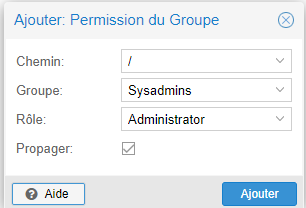

Et enfin on se rend sur l’onglet Permissions pour donner l’accès total à ce groupe-ci (bien entendu, en entreprise, il faudra adapter les permissions) :

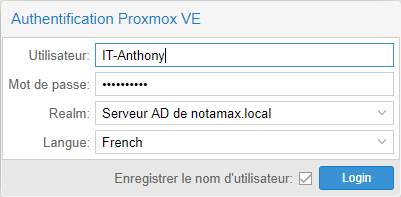

Il ne nous reste plus qu’à créer l’utilisateur dans notre Ad avec le même nom pour l’ouverture de session (IT-Anthony pour l’exemple) puis on se déconnecte de l’interface Proxmox et lors de la reconnexion on choisi notre serveur Active Directory comme moyen d’authentification :

Et désormais si l’on regarde en haut à droite, nous sommes bien connecté avec un utilisateur de notre domaine AD !

Rapide et facile, non ? 😉

Comme toujours l’avantage de cette solution est la sécurité d’une part, mais aussi la centralisation des utilisateurs, car les mots de passe root de chaque noeud peuvent (et doivent?) être différent sur chaque serveur.

Pour encore plus de sécurité, on peut même cocher la case SSL lors de la création du serveur d’authentification sur notre Proxmox pour chiffrer les données entre nos hyperviseurs et notre AD, mais il conviendra dans ce cas d’installer un certificat sur l’AD.

Ceci conclut donc cet article, bonne journée/soirée à vous !

Laisser un commentaire