Virtualiser pfSense sur Proxmox

Comment virtualiser pfSense sur Proxmox VE en version 6.

Aujourd’hui un rapide article expliquant comment créer une VM pfSense sur un serveur Proxmox, dans le but d’avoir un pare-feu virtualisé.

I) Installation de Proxmox

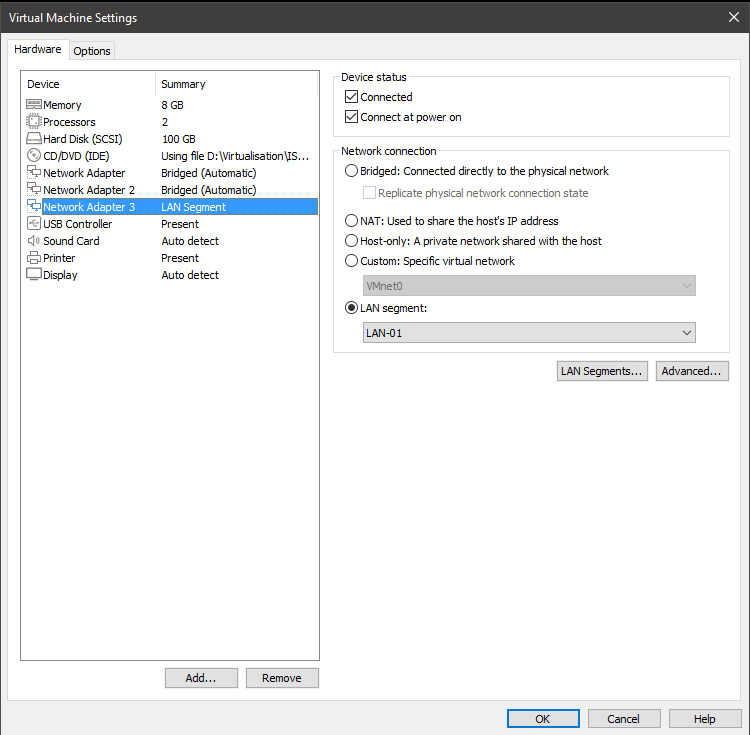

Ici rien de très spécifique, un simple hôte Proxmox en version 6.4.4 avec trois interfaces réseau (une pour le Proxmox lui-même, et deux autres pour la VM pfSense, qui correspondront respectivement au WAN/LAN). Ici, j’ai donc mis deux interfaces en Bridge, qui seront donc connectées directement à mon LAN physique, et la troisième est dans un LAN Segment isolé, qui servira de “LAN virtuel” :

Une fois le Proxmox installé, rendez-vous dans la partie configuration réseau pour créer deux interfaces Bridge :

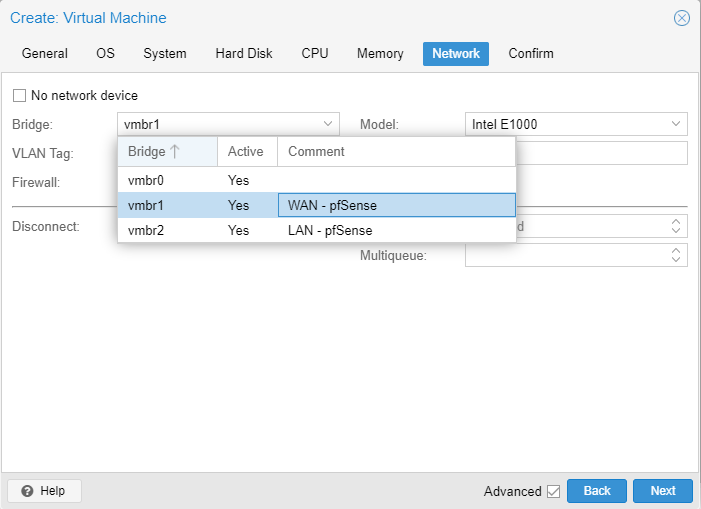

La première sera vmbr1, qui utilisera le port ens37 et avec comme commentaire LAN – pfSense, et idem pour vmbr2 qui utilisera ens38 et qui aura comme commentaire WAN – pfSense. Jusque là, rien de sorcier ! Pour valider soit on peut redémarrer l’hôte, soit on peut installer le paquet ifupdown2 qui nous permettra d’appliquer la configuration sans reboot.

II) Création de la VM pfSense

Ici rien de très compliqué non plus, on créer une VM de manière classique en utilisant soit le driver Intel E1000, soit le VirtIO et en choisissant l’interface “WAN – pfSense” puis en rajoutant par la suite une interface “LAN – pfSense” :

Ensuite, le démarrage peut s’effectuer ! Il n’y a rien de très compliqué ici non plus (décidémment), il suffit de choisir la bonne interface pour le WAN et celle pour le LAN, et assigne les adresses IP qui vont bien :

Une fois fait, soit on peut créer une VM et la connecter au bridge LAN pour configurer la pfSense et par la suite vérifier que notre “LAN virtuel” a bien accès à Internet, soit on peut aussi exécuter cette commande pour avoir accès depuis le WAN à la WebUI de pfSense :

pfSsh.php playback enableallowallwanCette commande va tout simplement autoriser tout le trafic entrant depuis le WAN.

Une fois fait, vous pouvez arriver sur l’interface web de la pfSense et la configurer de manière normale :

Et c’est tout ! Votre LAN est désormais fonctionnel, il vous suffit de brancher un commutateur sur le port de votre hôte Proxmox pour le matérialiser physiquement, ou bien connecter vos différentes VMs sur le Bridge LAN de votre pfSense et le tour est joué 😉

A noter que la doc spécifie aussi de désactiver l’Hardware checksum offload dans la partie Système, Avancé, et Réseau :

Mais en faisant différents tests j’ai remarqué que cette case se décochait d’elle-même (je pense qu’à partir du moment où pfSense détecte KVM comme hyperviseur, il désactive cette fonction). A vérifier donc mais normalement pas de soucis !

J’espère que ce rapide article vous aura plus malgré sa durée, et je reviens très vite avec des articles bien plus conséquents, mais je suis énormément pris ces derniers temps donc pas toujours facile de sortir de gros articles…

Sur ce, je vous souhaite une bonne journée/soirée !

2 commentaires